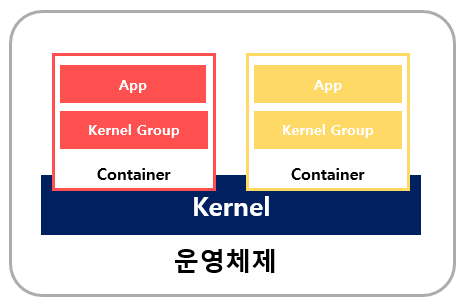

gVisor 목표kubernetes gVisor는 무엇이며, 어떤 경우에 사용해야하고어떻게 사용해야하는지 알아봄 Container 취약점 container runtime tool을 통해 생성된 일반적인 Container는 아래와 같이 Host의 kernel을 공유하고 있음. 실제로 확인해보면 다음과 같이 container에서 실행한 system call 명령이container에서 실행한 결과와 host의 결과가 동일한 것을 확인할 수 있음. 이러한 container의 특징은 보안적으로 문제가 될 수 있음.다음과 같이 특정 container를 통해서 공격자가 kernel에 접근해서 다른 container를 공격할수도 있고host kernel자체를 공격할 수 있음.예를 들면 Dirty Cow 취약점이 ..