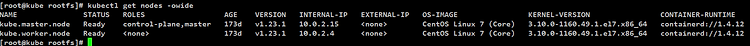

환경kubernetes version : 1.25.4flannel version : v1.1.0 상황flannel 배포 시 flannel daemonset pod가 error 상태로 실행이 안됨.특이 사항으로cluster pod cider 은 10.110.0.0/16으로 설정되어있음해당 설정은 kube-controller를 보고 확인함flannel cfg comfigmap 도 10.110.0.0/16으로 설정함---kind: ConfigMapapiVersion: v1metadata: name: kube-flannel-cfg namespace: kube-flannel labels: tier: node app: flanneldata: cni-conf.json: | { "nam..